对于意图坚定的黑客来说,坐在目标建筑物外的汽车里,使用无线电设备侵入其Wi-Fi网络一直是一种有效但有风险的技术。2018年,为俄罗斯GRU军事情报机构工作的间谍在荷兰一条城市街道上被当场抓获,他们使用隐藏在汽车后备箱中的天线试图侵入禁止化学武器组织的Wi-Fi,这种抵近攻击的风险非常明显。现在情况发生了巨大变化,同一支俄罗斯军方黑客部队似乎开发出了一种新的、更为安全的Wi-Fi 客技术:他们不再冒险进入目标的无线电范围,而是找到街对面建筑物中的另一个易受攻击的网络,远程入侵邻近建筑物中的一台笔记本电脑,并使用该电脑的天线闯入目标受害者的Wi-Fi网络——这是一种无线电黑客技巧,甚至无需离开俄罗斯领土。

网络安全公司Volexity于11月22日发布的研究报告披露,俄罗斯黑客组织APT28(Fancy Bear)采用了一种新颖的“最近邻居攻击”技术,名为GruesomeLarch的黑客首先通过针对受害者面向公众的服务发起口令喷洒攻击,获取了目标企业WiFi网络的凭证。但是由于目标网络可能采用了多因素身份验证 (MFA) 保护,使其无法在公共网络上使用这些凭据。虽然通过企业WiFi连接不需要MFA,但“与受害者相隔数千英里和一片海洋”确实是一个问题。黑客们开始变得富有创造力,开始寻找附近建筑物中可以作为目标无线网络支点的组织。具体想法是入侵另一个组织,并在其网络上寻找具有有线和无线连接的双主设备。此类设备(例如笔记本电脑、路由器)将允许黑客使用其无线适配器并连接到目标的企业WiFi。APT28在这次攻击中入侵了多个组织,使用了有效的访问凭证,通过菊花链方式连接多个被入侵组织,最终找到了一个设备,可以连接到受害者会议室窗户附近的三个无线接入点。他们使用非特权账户的远程桌面连接(RDP)在目标网络上横向移动,窃取数据。攻击者还运行了servtask.bat来转储Windows注册表配置单元,并将其压缩为ZIP存档以便传输。微软曾经的报告指出APT28可能利用了Windows Print Spooler服务中的零日漏洞CVE-2022-38028来提升权限。这种攻击方式不仅展示了远程网络攻击的新维度,也凸显了企业WiFi网络在安全性上需要与远程访问服务一样受到重视,即使在增加了MFA等保护措施的情况下。由于调查过程中存在多重复杂性,Volexity无法将此次攻击归咎于任何已知的威胁行为者。但微软2024年4月的一份报告明确指出了这一点,因为它包含的入侵指标 (IoC) 与Volexity的观察结果相重叠,并指向俄罗斯威胁组织。

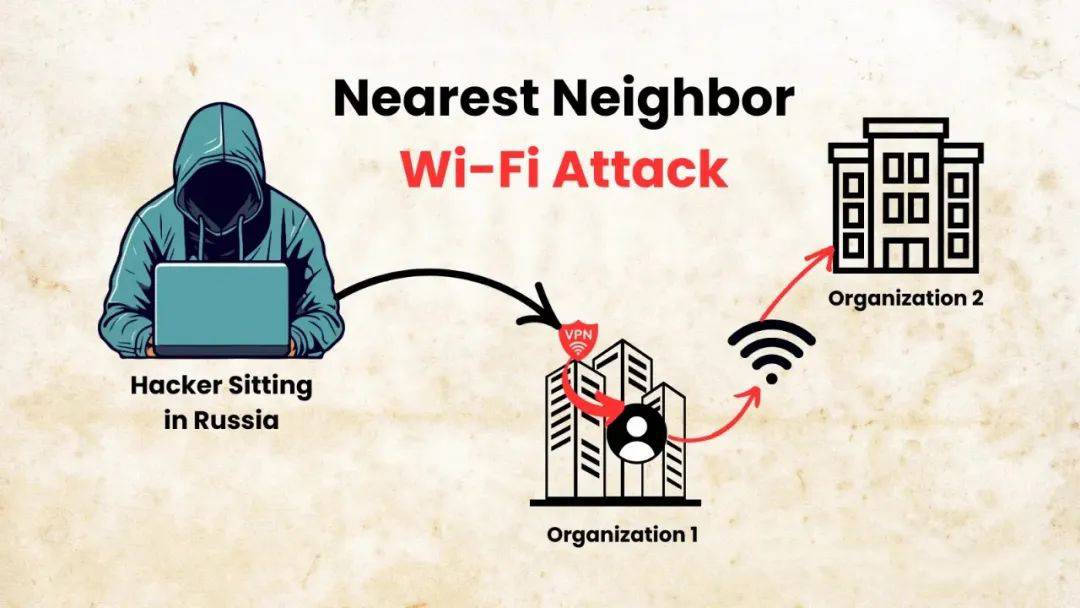

近邻攻击是什么?

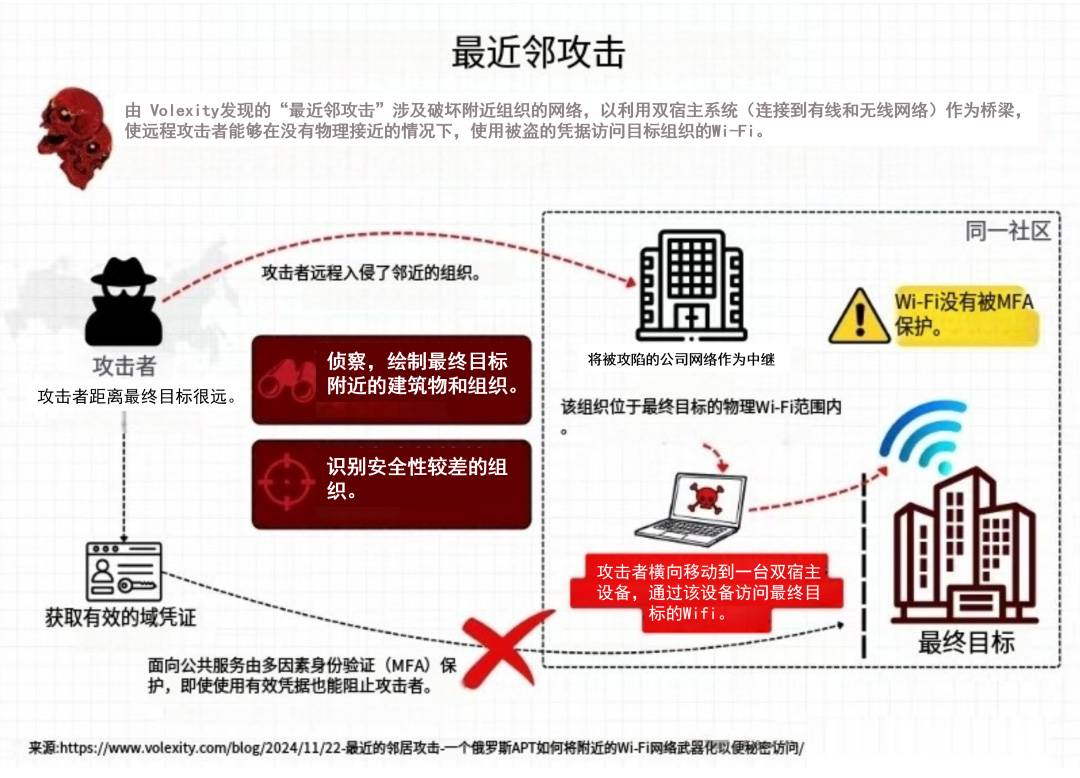

最近邻攻击是一种突破性的网络间谍方法,攻击者利用地理位置上与目标相邻的组织的Wi-Fi网络。具体说,近邻攻击是一种新型网络攻击方式,威胁者通过入侵目标组织附近的其他组织,利用这些组织的双宿主系统(同时具备有线和无线网络连接)来连接并侵入目标组织的企业Wi-Fi网络。这种攻击方法依赖于物理接近性和有效的凭证,绕过通常需要多因素身份验证(MFA)的远程访问限制。攻击者通过在目标组织周边建立立足点,进而通过Wi-Fi网络连接到目标网络,实现对目标组织的网络攻击。下图较好地解释了这种攻击的关键流程和节点。

近邻攻击的关键过程

在本案中,GruesomeLarch 瞄准了“组织 A”,这是一个参与乌克兰相关项目的实体,首先入侵了附近的组织,以获取横向访问权限。攻击的展开方式如下:

来源:volexity

凭证泄露:攻击者首先对组织 A 面向互联网的服务进行密码喷洒攻击。虽然多因素身份验证 (MFA) 保护了大多数系统,但企业Wi-Fi网络仅依赖于有效的域凭证,这带来了严重的漏洞。

利用附近的网络:由于无法从远处直接连接到组织A的Wi-Fi网络,攻击者入侵了物理距离很近的多个组织。他们在这些邻近组织内发现了连接到有线和无线网络的双宿主系统计算机。

Wi-Fi接入和横向移动:攻击者使用双宿主系统作为桥梁,对组织A的Wi-FI网络进行身份验证。这使他们无需部署恶意软件即可渗透组织A的内部系统,而是依靠合法凭证和离地攻击技术来逃避检测。

数据泄露和持久性:攻击者准备泄露敏感数据,并使用Cipher.exe等Windows原生工具安全删除证据,从而掩盖其踪迹。他们还滥用高级策略,例如通过影子副本转储 Active Directory数据库以提取凭据。

Cyberwarcon创始人约翰·胡尔奎斯特(John Hultquist)表示,APT28是菊花链式Wi-Fi黑客攻击的幕后黑手,这种说法是有道理的。胡尔奎斯特还是谷歌旗下网络安全公司Mandiant的威胁情报主管,长期追踪GRU黑客。他认为Volexity发现的技术是APT28“近距离”黑客攻击方法的自然演变,在这种方法中,如果其他方法失败,GRU会派出小型旅行团队亲自通过Wi-Fi入侵目标网络。赫尔奎斯特说:“这本质上是一次近距离接触行动,就像他们过去所做的那样,只是没有近距离接触。”

近邻攻击很隐蔽

Volexity对此次入侵事件的调查始于2022年2月,就在俄罗斯入侵乌克兰之前。自定义检测签名发出的警报显示,组织A的网络上存在可疑活动。随后进行了一个半月的调查,揭露了这种新型攻击媒介。

调查过程中,Volexity组织织A合作采取了各种补救措施,实施了对策,并对日志记录和网络可见性不够理想的各个领域进行了改进。这样做最终使Volexity在调查中取得了重大突破,并弄清楚了到底发生了什么。

最初,调查人员面临了几个死胡同。攻击者利用安全文件删除和高级隧道方法等反取证技术,精心抹去了他们的活动痕迹。

然而,当 Volexity访问组织A的无线控制器日志时,情况有了突破。这些日志显示攻击者的设备正在连接到会议室附近的接入点,这些接入点靠近临街的窗户。然而,最终发现攻击者并不在场,而是通过邻近建筑物中受感染的系统进行操作。

进一步分析发现,GruesomeLarch不仅入侵了位于街对面的组织B,还入侵了另一个附近的组织C。攻击者通过这些组织的菊花链式访问,在目标网络中保持了持久的立足点。

在第一次攻击被阻止一个多月后,同样的黑客再次被发现,这次使用的是组织A 的访客Wi-Fi网络。

他们发现了一个设置错误的系统,使其可以访问访客Wi-Fi和公司主网络,从而允许他们潜入重要的公司系统,并显示出他们的决心,同时也强调了确保网络每个部分安全的必要性。

溯源与归因

最初,Volexity无法将这次入侵归咎于已知的威胁行为者。攻击者主要使用离地攻击技术,他们使用的任何工具或IP地址都让Volexity难以锁定可能的罪犯。然而,一旦Volexity能够确定内部目标是谁、针对什么,它就会立即怀疑这是俄罗斯威胁行为者的活动,但究竟是哪一个呢?

调查中观察到的文件和技术与微软2024年4月关于“森林暴风雪”的报告中描述的相符。根据该工具的使用情况(微软表示这是该威胁行为者独有的),Volexity高度确信,本文描述的活动可归因于GruesomeLarch。

该组织利用了一款名为GooseEgg的入侵后工具,利用该工具来利用Microsoft Windows Print Spooler服务中的零日漏洞 ( CVE-2022-38028 )。这一发现巩固了 GruesomeLarch的参与度,并展示了其先进的能力。

经验教训和缓解策略

Volexity的调查强调,组织需要重新评估其Wi-Fi网络的安全保护方式。主要建议包括:

增强Wi-Fi安全性:对企业Wi-Fi网络应用MFA或基于证书的身份验证,类似于VPN保护。

网络分段:分离Wi-Fi和以太网有线网络,特别是对于访问敏感资源的系统。

监控本机工具:检测Cipher.exe和netsh等工具的异常使用是否存在潜在的恶意活动。

改进日志记录:确保无线控制器、DHCP服务器和Web服务的详细日志记录,以协助调查。

强化访客网络:将访客Wi-Fi与公司网络完全隔离,并定期审核配置。

自定义检测规则:针对非标准目录下的异常文件执行创建警报,例如C:\ProgramData\。

参考资源

1、https://www.bleepingcomputer.com/news/security/hackers-breach-us-firm-over-wi-fi-from-russia-in-nearest-neighbor-attack/

2、https://gbhackers.com/nearest-neighbor-attacks/

3、https://www.volexity.com/blog/2024/11/22/the-nearest-neighbor-attack-how-a-russian-apt-weaponized-nearby-wi-fi-networks-for-covert-access/

来源:网空闲话plus